نحوه تنظیم تونل ipsec در میکروتیک و سودار

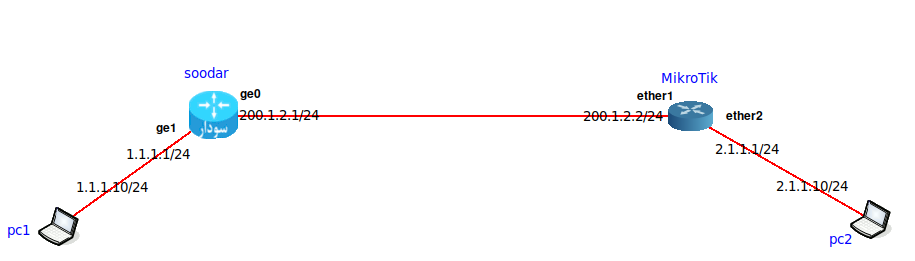

در این مقاله قصد داریم نحوه تنظیم تونل ipsec بین روتر میکروتیک و روتر سودار را شرح دهیم . تونل ipsec دارای دو فاز است که فاز اول تنظیم IKE و فاز دوم تنظیم IPSec می باشد .در ادامه نحوه پیکربندی روتر میکروتیک و سودار را در این دو فاز به صورت گام به گام ارائه می دهیم .

۱.نحوه تنظیم ike (فاز اول)

IKE پروتکلی است برای راه اندازی و تشکیل SA که جهت استفاده در تونل ipsec به کار گرفته می شود .

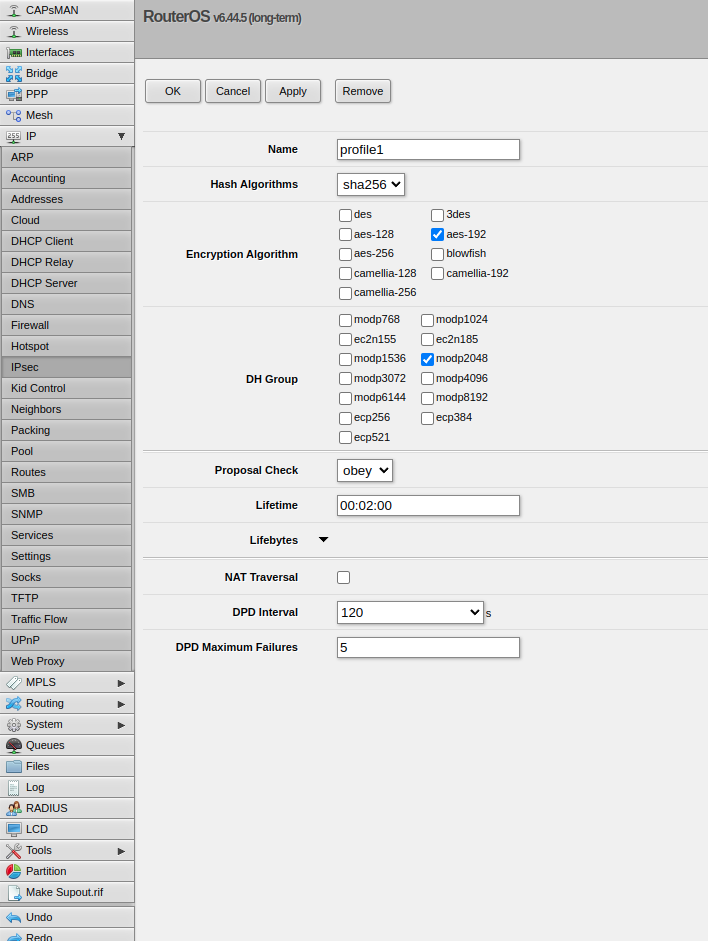

در میکروتیک تنظیم profile برای بخش ike استفاده می شود . این تنظیم در سودار در proposal مربوط به ike انجام می پذیرد :

۱.۱ تنظیم میکروتیک فاز ۱

تنظیمات در منوی ip ipsec profile به شکل زیر است :

۲.۱ تنظیم سودار فاز ۱

تنظیمات ipsec در سودار از لحاظ شکل دستورات شبیه cisco است .

باید تنظیمات ike به شکل زیر در سودار انجام گیرد و proposal , keyring و profile مربوط به ike اضافه شود :

crypto ikev2 proposal IKE_PROPOSAL

integrity sha-256

encryption aes-192

group 14

crypto ikev2 profile IKE_PROFILE

keyring local IKE_KEYRING

identity local fqdn soodar.ir

lifetime 120

match identity remote fqdn mt.ir

authentication local pre-share

authentication remote pre-share

proposal IKE_PROPOSAL

crypto ikev2 keyring IKE_KEYRING

peer mt

address 200.1.2.2

pre-shared-key salam@@!!SALAM

identity fqdn mt.ir

۲.نحوه تنظیم ipsec (فاز دوم)

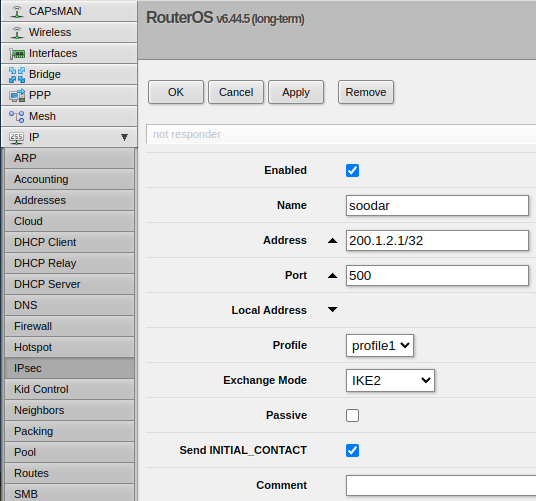

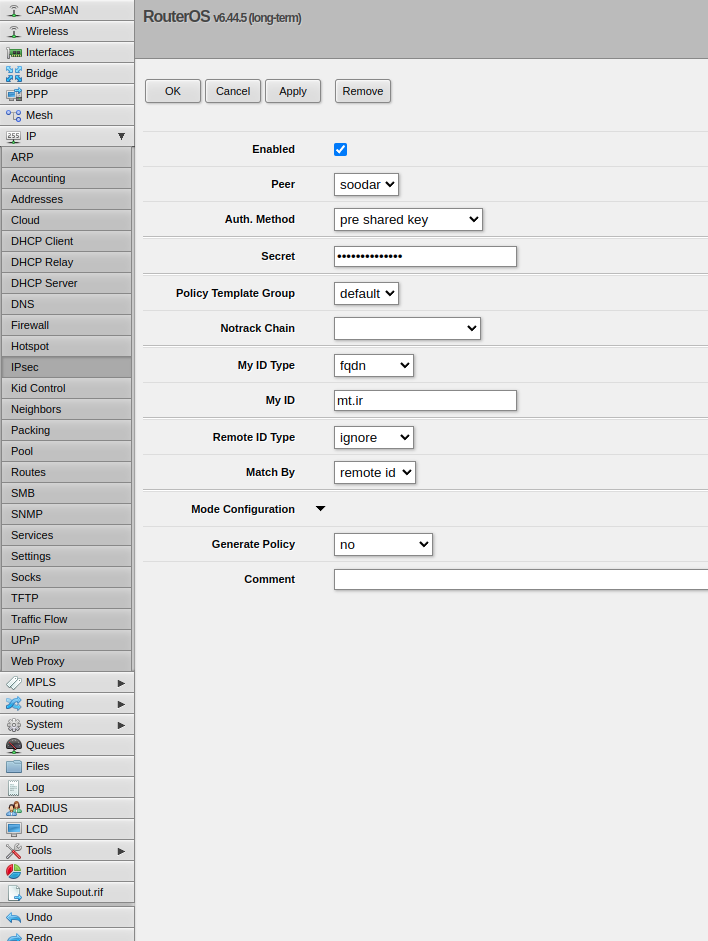

۱.۲ تنظیم میکروتیک فاز ۲

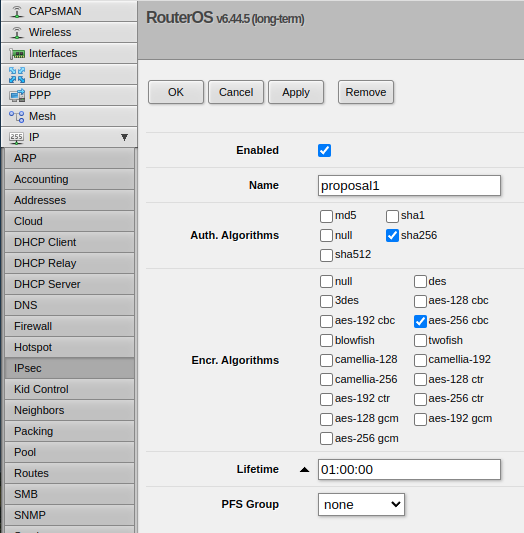

در این مرحله باید یک proposal تعریف کنیم . دقت شود که pfs group باید none باشد:

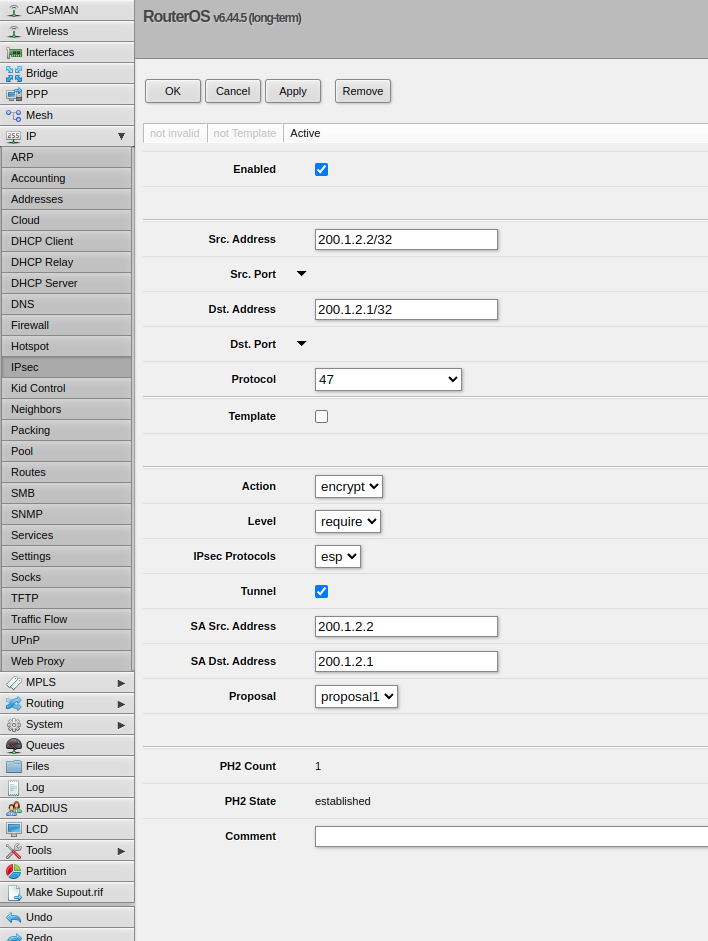

و همچنین یک policy به شکل زیر اضافه می گردد :

۲.۲ تنظیم سودار فاز ۲

در فاز ۲ باید تنظیمات ipsec انجام شود . ابتدا یک transform set برای ipsec اضافه می کنیم (بدیهی است الگوریتم های انتخاب شده باید با الگوریتم های انتخاب شده در فاز ۲ میکروتیک یعنی بخش ip ipsec proposal یکسان باشد). سپس یک ipsec profile تعریف کرده و به شکل زیر در آن ike profile , ipsec ts و همچنین lifetime را در آن مشخص می کنیم :

crypto ipsec transform-set IPSEC_TS esp hmac sha-256 cipher aes-256

mode transport

crypto ipsec profile IPSEC_PROFILE

set transform-set IPSEC_TS

set ikev2-profile IKE_PROFILE

set security-association lifetime seconds 3600

۳.ساخت تونل gre و محافظت آن با ipsec

۱.۳ ساخت تونل gre در میکروتیک

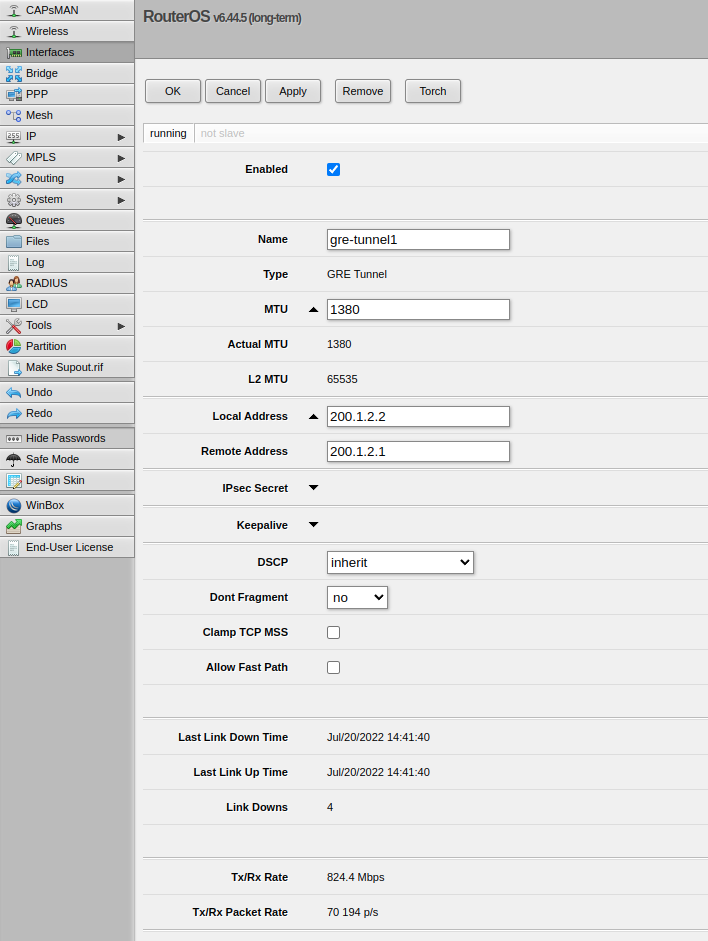

دقت شود که مقدار mtu در اینترفیس gre باید از مقدار پیش فرض به ۱۳۸۰ تغییر کند تا سربار افزایشی ipsec روی بسته ها هم در نظر گرفته شود :

۲.۳ ساخت تونل gre در سودار

interface tunnel10

ip mtu 1380

tunnel source 200.1.2.1

tunnel destination 200.1.2.2

tunnel protection ipsec profile IPSEC_PROFILE

ip address 10.0.0.1/24

۴.اضافه کردن static route

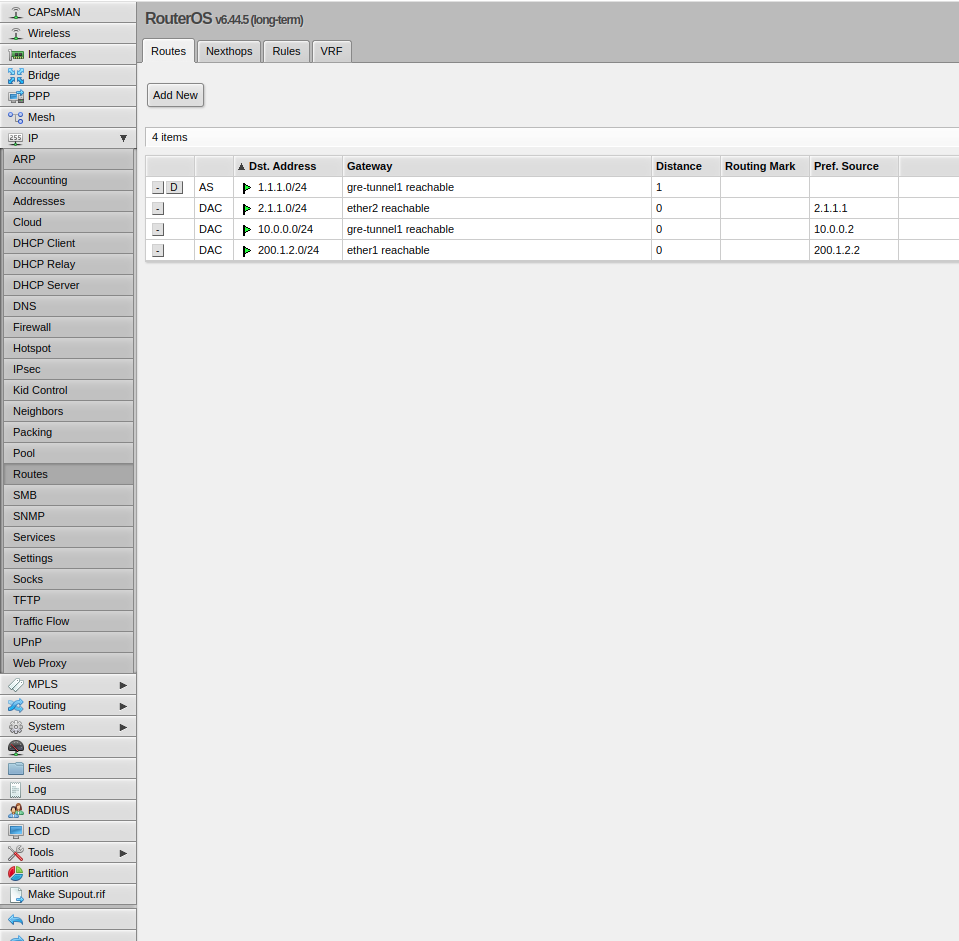

در آخرین مرحله باید یک route اضافه کنیم تا دسترسی بین pc1 , pc2 از طریق تونل ipsec برقرار شود . برای این کار باید در میکروتیک route شبکه 1.1.1.0/24 و در روتر سودار route شبکه 2.1.1.0/24 را از طریق تونلی که ایجاد کرده ایم تعریف نماییم :

۴.۱ static route در میکروتیک

۴.۲ static route در سودار

ip route 2.1.1.0/24 tunnel10