آموزش راه اندازی تونل IPSec به صورت Full mesh

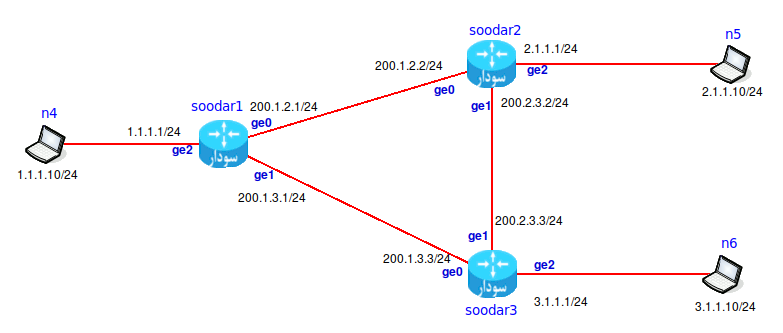

فرض کنید شبکه ای به شکل بالا داریم که در آن سه روتر به یکدیگر به صورت زیر با هم در ارتباط هستند . ما قصد داریم در هر روتر سودار ۲ تونل ipsec به دو روتر دیگر ایجاد کنیم .

تنظیمات را برای soodar1 به شکل زیر انجام می دهیم :

تنظیمات ip در اینترفیس ها به کل زیر انجام می شود :

soodar# conf t

soodar(config)# hostname soodar1

soodar1(config)#

soodar1(config-if)# interface ge0

soodar1(config-if)# no ip address

soodar1(config-if)# ip address 200.1.2.1/24

soodar1(config)# interface ge1

soodar1(config-if)# ip address 200.1.3.1/24

soodar1(config-if)# q

soodar1(config)# interface ge2

soodar1(config-if)# ip address 1.1.1.1/24

soodar1(config-if)# end

soodar1# write

دستور no ip address تمامی ip های اینترفیس را حذف می کند (در تنظیم اولیه سودار در اینترفیس ge0 آدرس 192.168.1.55/24 تنظیم شده است و با این دستور آن را حذف می کنیم)

تنظیم تونل ipsec شامل دو فاز می باشد که در فاز اول تنظیمات ike انجام می شود و در فاز دوم تنظیمات ipsec صورت می پذیرد :

فاز ۱

۱ -ابتدا یک proposal برای ike می سازیم :

تنظیمات ike (phase 1)

soodar1(config)# crypto ikev2 proposal PROPOSAL

soodar1(config-ikev2-proposal)# encryption aes-256

soodar1(config-ikev2-proposal)# integrity sha-96

soodar1(config-ikev2-proposal)# group 20

۲ -سپس یک keyring ایجاد می کنیم و در آن peer های دلخواه را می افزاییم :

soodar1(config)# crypto ikev2 keyring PHASE1_KEYRING

soodar1(config-ikev2-keyring)# peer SOODAR2

soodar1(config-ikev2-keyring-peer)# address 200.1.2.2

soodar1(config-ikev2-keyring-peer)# identity address 222.2.2.2

soodar1(config-ikev2-keyring-peer)# pre-shared-key hellosoodar1-2

soodar1(config-ikev2-keyring-peer)# q

soodar1(config-ikev2-keyring)# peer SOODAR3

soodar1(config-ikev2-keyring-peer)# address 200.1.3.3

soodar1(config-ikev2-keyring-peer)# identity address 222.3.3.3

soodar1(config-ikev2-keyring-peer)# pre-shared-key hellosoodar1-3

۳ -در مرحله آخر از فاز اول یک profile در ike ایجاد می کنیم و proposal , keyring مربوطه را در آن تنظیم می کنیم:

soodar1(config)# crypto ikev2 profile N1-2_PHASE1_PROFILE

soodar1(config-ikev2-profile)# identity local address 222.1.1.1

soodar1(config-ikev2-profile)# match identity remote address 222.2.2.2

soodar1(config-ikev2-profile)# keyring local PHASE1_KEYRING

soodar1(config-ikev2-profile)# proposal PROPOSAL

فاز ۲

در فاز ۲ تنظیمات مربوط به IPsec انجام می شود .

۱ -ابتدا یک transform set می سازیم :

soodar1(config)# crypto ipsec transform-set PHASE2_TS esp hmac sha-256 cipher aes-256

soodar1(cfg-crypto-trans)# mode transport

۲- در مرحله بعدی یک profile نیز برای ipsec ایجاد می کنیم :

soodar1(config)# crypto ipsec profile N1-2_PHASE2_PROFILE

soodar1(ipsec-profile)# set transform-set PHASE2_TS

soodar1(ipsec-profile)# set ikev2-profile N1-2_PHASE1_PROFILE

۳- و در نهایت یک tunnel ساخته و آن را با ipsec و با استفاده از پروفایل مد نظر protect می کنیم :

soodar1(config)# interface tunnel 12

soodar1(config-if)# tunnel source 200.1.2.1

soodar1(config-if)# tunnel destination 200.1.2.2

soodar1(config-if)# tunnel protection ipsec profile N1-2_PHASE2_PROFILE

soodar1(config-if)# ip address 10.12.0.12/24

بدین صورت در soodar1 یک تونل ipsec (tunnel12) به soodar2 ایجاد گردید . به همین ترتیب یک تونل (tunnel13)به soodar3 نیز ایجاد می کنیم. بدلیل تکراری بودن از بیان مجدد توضیحات اجتناب می کنیم و فقط تنظیمات را انجام می دهیم .

✔️ نکته

دقت داشته باشید که

profileفاز ۱ و فاز ۲ برای هر تونل باید منحصر بفرد باشد اما می توان در این پروفایل ها ازproposal,keyring,transform-setیکسانی استفاده کرد .

برای تونل به soodar3 از همان proposal که برای تونل قبلی ایجاد کردیم استفاده می کنیم و همچنین در keyring موجود هم peer soodar3 را قبلا اضافه کرده ایم و فقط نیاز است یک profile جدید در ike (فاز۱) ایجاد نماییم :

soodar1(config)# crypto ikev2 profile N1-3_PHASE1_PROFILE

soodar1(config-ikev2-profile)# identity local address 222.1.1.1

soodar1(config-ikev2-profile)# match identity remote address 222.3.3.3

soodar1(config-ikev2-profile)# keyring local PHASE1_KEYRING

soodar1(config-ikev2-profile)# proposal PROPOSAL

در فاز ۲ (ipsec)نیز یک پروفایل برای تونل به soodar3 ایجاد می نماییم :

soodar1(config)# crypto ipsec profile N1-3_PHASE2_PROFILE

soodar1(ipsec-profile)# set transform-set PHASE2_TS

soodar1(ipsec-profile)# set ikev2-profile N1-3_PHASE1_PROFILE

در نهایت نیز یک اینترفیس تونل (tunnel13) ساخته و آن را با profile ساخته شده protect می کنیم :

soodar1(config)# interface tunnel 13

soodar1(config-if)# tunnel source 200.1.3.1

soodar1(config-if)# tunnel destination 200.1.3.3

soodar1(config-if)# tunnel protection ipsec profile N1-3_PHASE2_PROFILE

soodar1(config-if)# ip address 10.13.0.13/24

تنظیمات IPSec به پایان رسید و بدین صورت ما در روتر soodar1 دو تونل ipsec به مقصد soodar2 , soodar3 ایجاد کردیم .

حال پروتکل ospf را درون تونل های ipsec اجرا میکنیم . در بخش شبکه های ospf شبکه مربوط به تونل های tunnel12 ,tunnel13 را اضافه می کنیم و شبکه های connected را در آن redistribute می کنیم :

soodar1(config)# router ospf

soodar1(config-router)# network 10.12.0.0/24 area 0

soodar1(config-router)# network 10.13.0.0/24 area 0

soodar1(config-router)# redistribute connected

soodar1(config-router)# end

soodar1# write

تنظیمات در soodar2

تنظیمات IP در اینترفیس ها

soodar# conf t

soodar(config)# hostname soodar2

soodar2(config)#

soodar2(config-if)# interface ge0

soodar2(config-if)# no ip address

soodar2(config-if)# ip address 200.1.2.2/24

soodar2(config)# interface ge1

soodar2(config-if)# ip address 200.2.3.2/24

soodar2(config-if)# q

soodar2(config)# interface ge2

soodar2(config-if)# ip address 2.1.1.1/24

soodar2(config-if)# end

soodar2# write

تنظیمات تونل به soodar1

soodar2(config)# crypto ikev2 proposal PROPOSAL

soodar2(config-ikev2-proposal)# encryption aes-256

soodar2(config-ikev2-proposal)# integrity sha-96

soodar2(config-ikev2-proposal)# group 20

soodar2(config)# crypto ikev2 keyring PHASE1_KEYRING

soodar2(config-ikev2-keyring)# peer SOODAR1

soodar2(config-ikev2-keyring-peer)# address 200.1.2.1

soodar2(config-ikev2-keyring-peer)# identity address 222.1.1.1

soodar2(config-ikev2-keyring-peer)# pre-shared-key hellosoodar1-2

soodar2(config-ikev2-keyring-peer)# q

soodar2(config-ikev2-keyring)# peer SOODAR3

soodar2(config-ikev2-keyring-peer)# address 200.2.3.3

soodar2(config-ikev2-keyring-peer)# identity address 222.3.3.3

soodar2(config-ikev2-keyring-peer)# pre-shared-key hellosoodar2-3

soodar2(config)# crypto ikev2 profile N2-1_PHASE1_PROFILE

soodar2(config-ikev2-profile)# identity local address 222.2.2.2

soodar2(config-ikev2-profile)# match identity remote address 222.1.1.1

soodar2(config-ikev2-profile)# keyring local PHASE1_KEYRING

soodar2(config-ikev2-profile)# proposal PROPOSAL

soodar2(config)# crypto ipsec transform-set PHASE2_TS esp hmac sha-256 cipher aes-256

soodar2(cfg-crypto-trans)# mode transport

soodar2(config)# crypto ipsec profile N2-1_PHASE2_PROFILE

soodar2(ipsec-profile)# set transform-set PHASE2_TS

soodar2(ipsec-profile)# set ikev2-profile N2-1_PHASE1_PROFILE

soodar2(config)# interface tunnel 21

soodar2(config-if)# tunnel source 200.1.2.2

soodar2(config-if)# tunnel destination 200.1.2.1

soodar2(config-if)# tunnel protection ipsec profile N2-1_PHASE2_PROFILE

soodar2(config-if)# ip address 10.12.0.21/24

تنظیمات تونل به soodar3

soodar2(config)# crypto ikev2 profile N2-3_PHASE1_PROFILE

soodar2(config-ikev2-profile)# identity local address 222.2.2.2

soodar2(config-ikev2-profile)# match identity remote address 222.3.3.3

soodar2(config-ikev2-profile)# keyring local PHASE1_KEYRING

soodar2(config-ikev2-profile)# proposal PROPOSAL

soodar2(config)# crypto ipsec profile N2-3_PHASE2_PROFILE

soodar2(ipsec-profile)# set transform-set PHASE2_TS

soodar2(ipsec-profile)# set ikev2-profile N2-3_PHASE1_PROFILE

soodar2(config)# interface tunnel 23

soodar2(config-if)# tunnel source 200.2.3.2

soodar2(config-if)# tunnel destination 200.2.3.3

soodar2(config-if)# tunnel protection ipsec profile N2-3_PHASE2_PROFILE

soodar2(config-if)# ip address 10.23.0.23/24

تنظیمات ospf در soodar2

soodar2(config)# router ospf

soodar2(config-router)# network 10.12.0.0/24 area 0

soodar2(config-router)# network 10.23.0.0/24 area 0

soodar2(config-router)# redistribute connected

soodar2(config-router)# end

soodar2# write

تنظیمات در soodar3

تنظیمات IP در اینترفیس ها

soodar# conf t

soodar(config)# hostname soodar3

soodar3(config)#

soodar3(config-if)# interface ge0

soodar3(config-if)# no ip address

soodar3(config-if)# ip address 200.1.3.3/24

soodar3(config)# interface ge1

soodar3(config-if)# ip address 200.2.3.3/24

soodar3(config-if)# q

soodar3(config)# interface ge2

soodar3(config-if)# ip address 3.1.1.1/24

soodar3(config-if)# end

soodar3# write

تنظیمات تونل به soodar1

soodar3(config)# crypto ikev2 proposal PROPOSAL

soodar3(config-ikev2-proposal)# encryption aes-256

soodar3(config-ikev2-proposal)# integrity sha-96

soodar3(config-ikev2-proposal)# group 20

soodar3(config)# crypto ikev2 keyring PHASE1_KEYRING

soodar3(config-ikev2-keyring)# peer SOODAR1

soodar3(config-ikev2-keyring-peer)# address 200.1.3.1

soodar3(config-ikev2-keyring-peer)# identity address 222.1.1.1

soodar3(config-ikev2-keyring-peer)# pre-shared-key hellosoodar1-3

soodar3(config-ikev2-keyring-peer)# q

soodar3(config-ikev2-keyring)# peer SOODAR2

soodar3(config-ikev2-keyring-peer)# address 200.2.3.2

soodar3(config-ikev2-keyring-peer)# identity address 222.2.2.2

soodar3(config-ikev2-keyring-peer)# pre-shared-key hellosoodar2-3

soodar3(config)# crypto ikev2 profile N3-1_PHASE1_PROFILE

soodar3(config-ikev2-profile)# identity local address 222.3.3.3

soodar3(config-ikev2-profile)# match identity remote address 222.1.1.1

soodar3(config-ikev2-profile)# keyring local PHASE1_KEYRING

soodar3(config-ikev2-profile)# proposal PROPOSAL

soodar3(config)# crypto ipsec transform-set PHASE2_TS esp hmac sha-256 cipher aes-256

soodar3(cfg-crypto-trans)# mode transport

soodar3(config)# crypto ipsec profile N3-1_PHASE2_PROFILE

soodar3(ipsec-profile)# set transform-set PHASE2_TS

soodar3(ipsec-profile)# set ikev2-profile N3-1_PHASE1_PROFILE

soodar3(config)# interface tunnel 31

soodar3(config-if)# tunnel source 200.1.3.3

soodar3(config-if)# tunnel destination 200.1.3.1

soodar3(config-if)# tunnel protection ipsec profile N3-1_PHASE2_PROFILE

soodar3(config-if)# ip address 10.13.0.31/24

تنظیمات تونل به soodar2

soodar3(config)# crypto ikev2 profile N3-2_PHASE1_PROFILE

soodar3(config-ikev2-profile)# identity local address 222.3.3.3

soodar3(config-ikev2-profile)# match identity remote address 222.2.2.2

soodar3(config-ikev2-profile)# keyring local PHASE1_KEYRING

soodar3(config-ikev2-profile)# proposal PROPOSAL

soodar3(config)# crypto ipsec profile N3-2_PHASE2_PROFILE

soodar3(ipsec-profile)# set transform-set PHASE2_TS

soodar3(ipsec-profile)# set ikev2-profile N3-2_PHASE1_PROFILE

soodar3(config)# interface tunnel 32

soodar3(config-if)# tunnel source 200.2.3.3

soodar3(config-if)# tunnel destination 200.2.3.2

soodar3(config-if)# tunnel protection ipsec profile N3-2_PHASE2_PROFILE

soodar3(config-if)# ip address 10.23.0.32/24

تنظیمات ospf در soodar3

soodar3(config)# router ospf

soodar3(config-router)# network 10.13.0.0/24 area 0

soodar3(config-router)# network 10.23.0.0/24 area 0

soodar3(config-router)# redistribute connected

soodar3(config-router)# end

soodar3# write

مشاهده تنظیمات روتر ها

پس از اعمال تنظیمات بالا running-config هر از یک روتر ها باید به شکل زیر باشد :

soodar1 running-config:

Building configuration...

Current configuration:

!

hostname soodar1

no zebra nexthop kernel enable

security passwords min-length 8

log syslog errors

log monitor

no banner motd

!

!

crypto ikev2 proposal PROPOSAL

integrity sha-96

encryption aes-256

group 20

!

crypto ikev2 profile N1-2_PHASE1_PROFILE

keyring local PHASE1_KEYRING

identity local address 222.1.1.1

match identity remote address 222.2.2.2

authentication local pre-share

authentication remote pre-share

proposal PROPOSAL

!

crypto ikev2 profile N1-3_PHASE1_PROFILE

keyring local PHASE1_KEYRING

identity local address 222.1.1.1

match identity remote address 222.3.3.3

authentication local pre-share

authentication remote pre-share

proposal PROPOSAL

!

crypto ikev2 keyring PHASE1_KEYRING

peer SOODAR2

address 200.1.2.2

pre-shared-key hellosoodar1-2

identity address 222.2.2.2

peer SOODAR3

address 200.1.3.3

pre-shared-key hellosoodar1-3

identity address 222.3.3.3

!

crypto ipsec transform-set PHASE2_TS esp hmac sha-256 cipher aes-256

mode transport

!

crypto ipsec profile N1-2_PHASE2_PROFILE

set transform-set PHASE2_TS

set ikev2-profile N1-2_PHASE1_PROFILE

set security-association lifetime seconds 3600

!

crypto ipsec profile N1-3_PHASE2_PROFILE

set transform-set PHASE2_TS

set ikev2-profile N1-3_PHASE1_PROFILE

set security-association lifetime seconds 3600

!

interface tunnel12

tunnel source 200.1.2.1

tunnel destination 200.1.2.2

tunnel protection ipsec profile N1-2_PHASE2_PROFILE

no shutdown

ip address 10.12.0.12/24

!

interface tunnel13

tunnel source 200.1.3.1

tunnel destination 200.1.3.3

tunnel protection ipsec profile N1-3_PHASE2_PROFILE

no shutdown

ip address 10.13.0.13/24

!

interface ge0

no shutdown

ip address 200.1.2.1/24

!

interface ge1

no shutdown

ip address 200.1.3.1/24

!

interface ge2

no shutdown

ip address 1.1.1.1/24

!

router ospf

redistribute connected

network 10.12.0.0/24 area 0

network 10.13.0.0/24 area 0

!

line vty

!

end

soodar2 running-config:

soodar2# sh running-config

Building configuration...

Current configuration:

!

no zebra nexthop kernel enable

security passwords min-length 8

log syslog errors

log monitor

no banner motd

!

!

crypto ikev2 proposal PROPOSAL

integrity sha-96

encryption aes-256

group 20

!

crypto ikev2 profile N2-1_PHASE1_PROFILE

keyring local PHASE1_KEYRING

identity local address 222.2.2.2

match identity remote address 222.1.1.1

authentication local pre-share

authentication remote pre-share

proposal PROPOSAL

!

crypto ikev2 profile N2-3_PHASE1_PROFILE

keyring local PHASE1_KEYRING

identity local address 222.2.2.2

match identity remote address 222.3.3.3

authentication local pre-share

authentication remote pre-share

proposal PROPOSAL

!

crypto ikev2 keyring PHASE1_KEYRING

peer SOODAR1

address 200.1.2.1

pre-shared-key hellosoodar1-2

identity address 222.1.1.1

peer SOODAR3

address 200.2.3.3

pre-shared-key hellosoodar2-3

identity address 222.3.3.3

!

crypto ipsec transform-set PHASE2_TS esp hmac sha-256 cipher aes-256

mode transport

!

crypto ipsec profile N2-1_PHASE2_PROFILE

set transform-set PHASE2_TS

set ikev2-profile N2-1_PHASE1_PROFILE

set security-association lifetime seconds 3600

!

crypto ipsec profile N2-3_PHASE2_PROFILE

set transform-set PHASE2_TS

set ikev2-profile N2-3_PHASE1_PROFILE

set security-association lifetime seconds 3600

!

interface tunnel21

tunnel source 200.1.2.2

tunnel destination 200.1.2.1

tunnel protection ipsec profile N2-1_PHASE2_PROFILE

no shutdown

ip address 10.12.0.21/24

!

interface tunnel23

tunnel source 200.2.3.2

tunnel destination 200.2.3.3

tunnel protection ipsec profile N2-3_PHASE2_PROFILE

no shutdown

ip address 10.23.0.23/24

!

interface ge0

no shutdown

ip address 200.1.2.2/24

!

interface ge1

no shutdown

ip address 200.2.3.2/24

!

interface ge2

no shutdown

ip address 2.1.1.1/24

!

router ospf

redistribute connected

network 10.12.0.0/24 area 0

network 10.23.0.0/24 area 0

!

line vty

!

end

soodar3 running-config:

soodar3# sh running-config

Building configuration...

Current configuration:

!

no zebra nexthop kernel enable

security passwords min-length 8

log syslog errors

log monitor

no banner motd

!

!

crypto ikev2 proposal PROPOSAL

integrity sha-96

encryption aes-256

group 20

!

crypto ikev2 profile N3-1_PHASE1_PROFILE

keyring local PHASE1_KEYRING

identity local address 222.3.3.3

match identity remote address 222.1.1.1

authentication local pre-share

authentication remote pre-share

proposal PROPOSAL

!

crypto ikev2 profile N3-2_PHASE1_PROFILE

keyring local PHASE1_KEYRING

identity local address 222.3.3.3

match identity remote address 222.2.2.2

authentication local pre-share

authentication remote pre-share

proposal PROPOSAL

!

crypto ikev2 keyring PHASE1_KEYRING

peer SOODAR1

address 200.1.3.1

pre-shared-key hellosoodar1-3

identity address 222.1.1.1

peer SOODAR2

address 200.2.3.2

pre-shared-key hellosoodar2-3

identity address 222.2.2.2

!

crypto ipsec transform-set PHASE2_TS esp hmac sha-256 cipher aes-256

mode transport

!

crypto ipsec profile N3-1_PHASE2_PROFILE

set transform-set PHASE2_TS

set ikev2-profile N3-1_PHASE1_PROFILE

set security-association lifetime seconds 3600

!

crypto ipsec profile N3-2_PHASE2_PROFILE

set transform-set PHASE2_TS

set ikev2-profile N3-2_PHASE1_PROFILE

set security-association lifetime seconds 3600

!

interface eth0

no ip address

no shutdown

!

interface eth1

no ip address

no shutdown

!

interface eth2

no ip address

no shutdown

!

interface lo

no ip address

!

interface tunnel31

tunnel source 200.1.3.3

tunnel destination 200.1.3.1

tunnel protection ipsec profile N3-1_PHASE2_PROFILE

no shutdown

ip address 10.13.0.31/24

!

interface tunnel32

tunnel source 200.2.3.3

tunnel destination 200.2.3.2

tunnel protection ipsec profile N3-2_PHASE2_PROFILE

no shutdown

ip address 10.23.0.32/24

!

interface ctrl0

no shutdown

!

interface ge0

no shutdown

ip address 200.1.3.3/24

!

interface ge1

no shutdown

ip address 200.2.3.3/24

!

interface ge2

no shutdown

ip address 3.1.1.1/24

!

router ospf

redistribute connected

network 10.13.0.0/24 area 0

network 10.23.0.0/24 area 0

!

line vty

!

end

مشاهده جدول Routing

پس از تشکیل تونل ها و تشکیل جدول روتینگ توسط ospf جدول fib در روترها به شکل زیر خواهد بود :

soodar1:

soodar1# sh ip fib

Codes: K - kernel route, C - connected, S - static, R - RIP,

O - OSPF, I - IS-IS, B - BGP, E - EIGRP, N - NHRP,

T - Table, v - VNC, V - VNC-Direct, A - Babel, D - SHARP,

F - PBR, f - OpenFabric, W - WG,

> - selected route, * - FIB route, q - queued, r - rejected, b - backup

C>* 1.1.1.0/24 is directly connected, ge2, 00:29:55

O>* 2.1.1.0/24 [110/20] via 10.12.0.21, tunnel12, weight 1, 00:19:14

O>* 3.1.1.0/24 [110/20] via 10.13.0.31, tunnel13, weight 1, 00:10:41

C>* 10.12.0.0/24 is directly connected, tunnel12, 00:20:45

C>* 10.13.0.0/24 is directly connected, tunnel13, 00:10:52

O>* 10.23.0.0/24 [110/20] via 10.12.0.21, tunnel12, weight 1, 00:10:42

* via 10.13.0.31, tunnel13, weight 1, 00:10:42

C>* 10.222.0.0/16 is directly connected, ctrl0, 00:31:00

C>* 200.1.2.0/24 is directly connected, ge0, 00:30:19

C>* 200.1.3.0/24 is directly connected, ge1, 00:30:03

O>* 200.2.3.0/24 [110/20] via 10.12.0.21, tunnel12, weight 1, 00:10:41

* via 10.13.0.31, tunnel13, weight 1, 00:10:41

soodar1#

soodar2:

soodar2# sh ip fib

Codes: K - kernel route, C - connected, S - static, R - RIP,

O - OSPF, I - IS-IS, B - BGP, E - EIGRP, N - NHRP,

T - Table, v - VNC, V - VNC-Direct, A - Babel, D - SHARP,

F - PBR, f - OpenFabric, W - WG,

> - selected route, * - FIB route, q - queued, r - rejected, b - backup

O>* 1.1.1.0/24 [110/20] via 10.12.0.12, tunnel21, weight 1, 00:18:31

C>* 2.1.1.0/24 is directly connected, ge2, 00:22:26

O>* 3.1.1.0/24 [110/20] via 10.23.0.32, tunnel23, weight 1, 00:12:58

C>* 10.12.0.0/24 is directly connected, tunnel21, 00:20:02

O>* 10.13.0.0/24 [110/20] via 10.12.0.12, tunnel21, weight 1, 00:09:59

* via 10.23.0.32, tunnel23, weight 1, 00:09:59

C>* 10.23.0.0/24 is directly connected, tunnel23, 00:13:19

C>* 10.222.0.0/16 is directly connected, ctrl0, 00:30:17

C>* 200.1.2.0/24 is directly connected, ge0, 00:22:40

O>* 200.1.3.0/24 [110/20] via 10.12.0.12, tunnel21, weight 1, 00:12:58

* via 10.23.0.32, tunnel23, weight 1, 00:12:58

C>* 200.2.3.0/24 is directly connected, ge1, 00:22:32

soodar2#

soodar3:

soodar3# sh ip fib

Codes: K - kernel route, C - connected, S - static, R - RIP,

O - OSPF, I - IS-IS, B - BGP, E - EIGRP, N - NHRP,

T - Table, v - VNC, V - VNC-Direct, A - Babel, D - SHARP,

F - PBR, f - OpenFabric, W - WG,

> - selected route, * - FIB route, q - queued, r - rejected, b - backup

O>* 1.1.1.0/24 [110/20] via 10.13.0.13, tunnel31, weight 1, 00:09:05

O>* 2.1.1.0/24 [110/20] via 10.23.0.23, tunnel32, weight 1, 00:12:05

C>* 3.1.1.0/24 is directly connected, ge2, 00:15:58

O>* 10.12.0.0/24 [110/20] via 10.13.0.13, tunnel31, weight 1, 00:09:06

* via 10.23.0.23, tunnel32, weight 1, 00:09:06

C>* 10.13.0.0/24 is directly connected, tunnel31, 00:09:16

C>* 10.23.0.0/24 is directly connected, tunnel32, 00:12:26

C>* 10.222.0.0/16 is directly connected, ctrl0, 00:29:24

O>* 200.1.2.0/24 [110/20] via 10.13.0.13, tunnel31, weight 1, 00:09:05

* via 10.23.0.23, tunnel32, weight 1, 00:09:05

C>* 200.1.3.0/24 is directly connected, ge0, 00:16:11

C>* 200.2.3.0/24 is directly connected, ge1, 00:16:05

soodar3#

برای اطلاعات بیشتر در مورد تنظیمات ipsec می توانید به کارگاه IPsec مراجعه نمایید .